워게임 문제풀이/[DigitalForensic] with CTF

DefCoN#21 #3

mi,,

2022. 9. 5. 00:46

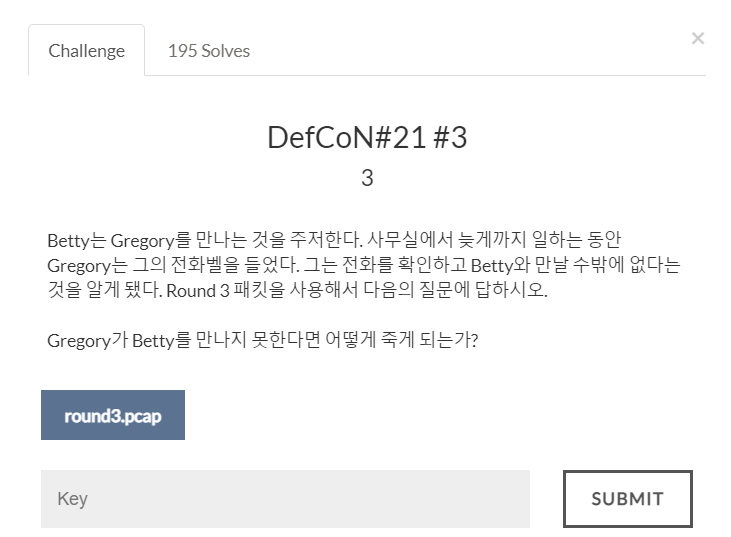

File -> Exports Objects -> HTTP를 이용하여 HTTP로 주고받은 파일들을 살펴본다.

content Type을 살펴보니 다른 것들은 다 HTML관련인데 390, 408번 패킷만 mms-message이다.

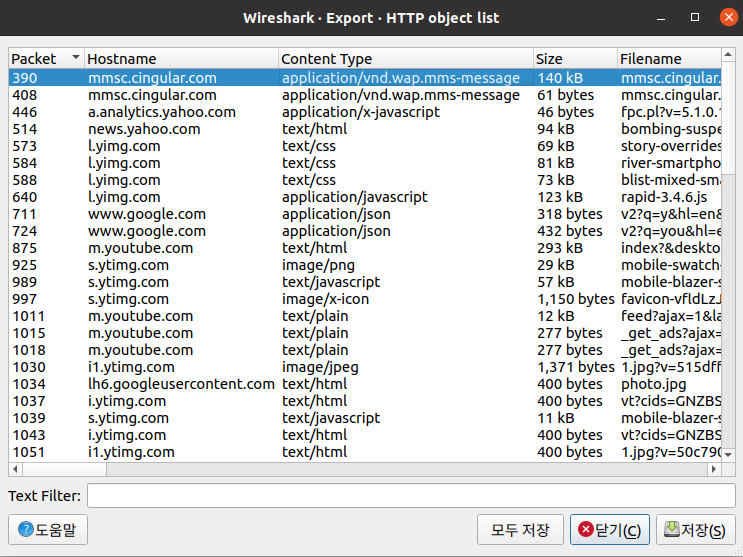

390번 패킷에 가서 확인해보니 프로토콜이 MP4인 것을 볼 수 있다.

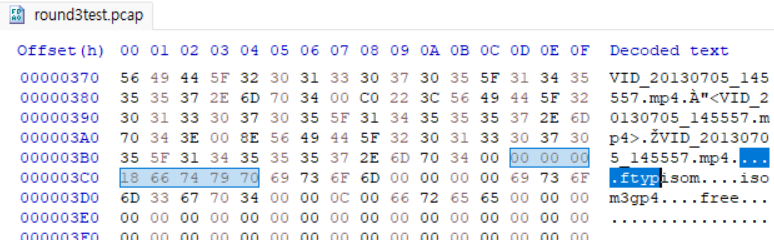

tcpstream을 통해 자세히 살펴본다.

VID_20130705_145557.mp4를 보낸 것을 확인할 수 있다.

이 영상에 flag값이 있을 거라고 추측할 수 있다.

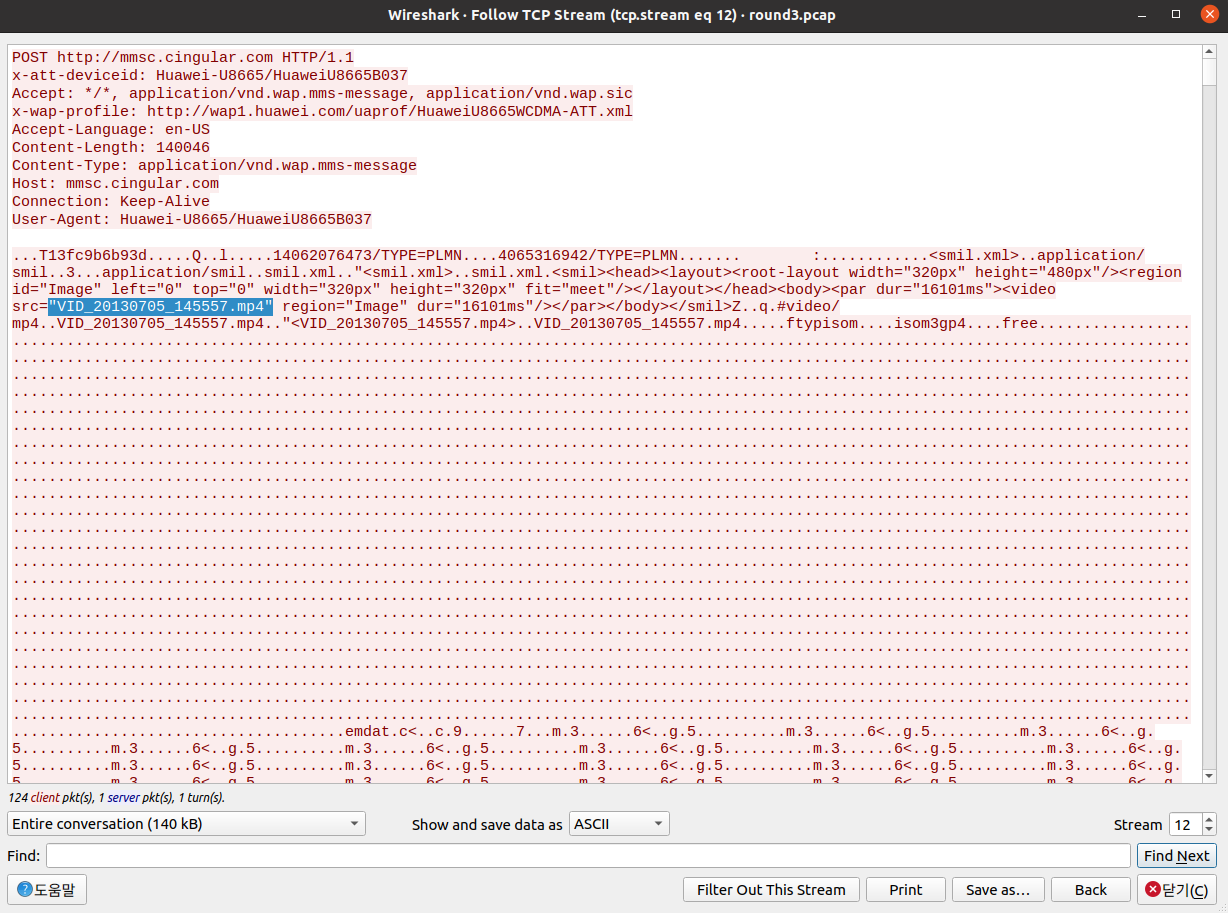

10.92.182.35 -> 66.209.11.32을 선택 후, 해당 파일을 Raw 데이터로 저장하고 Hxd로 파일을 열어본다.

10.92.182.35이 66.209.11.32으로 영상을 보냈기 때문에 반대쪽 conversation은 저장하지 않았다.

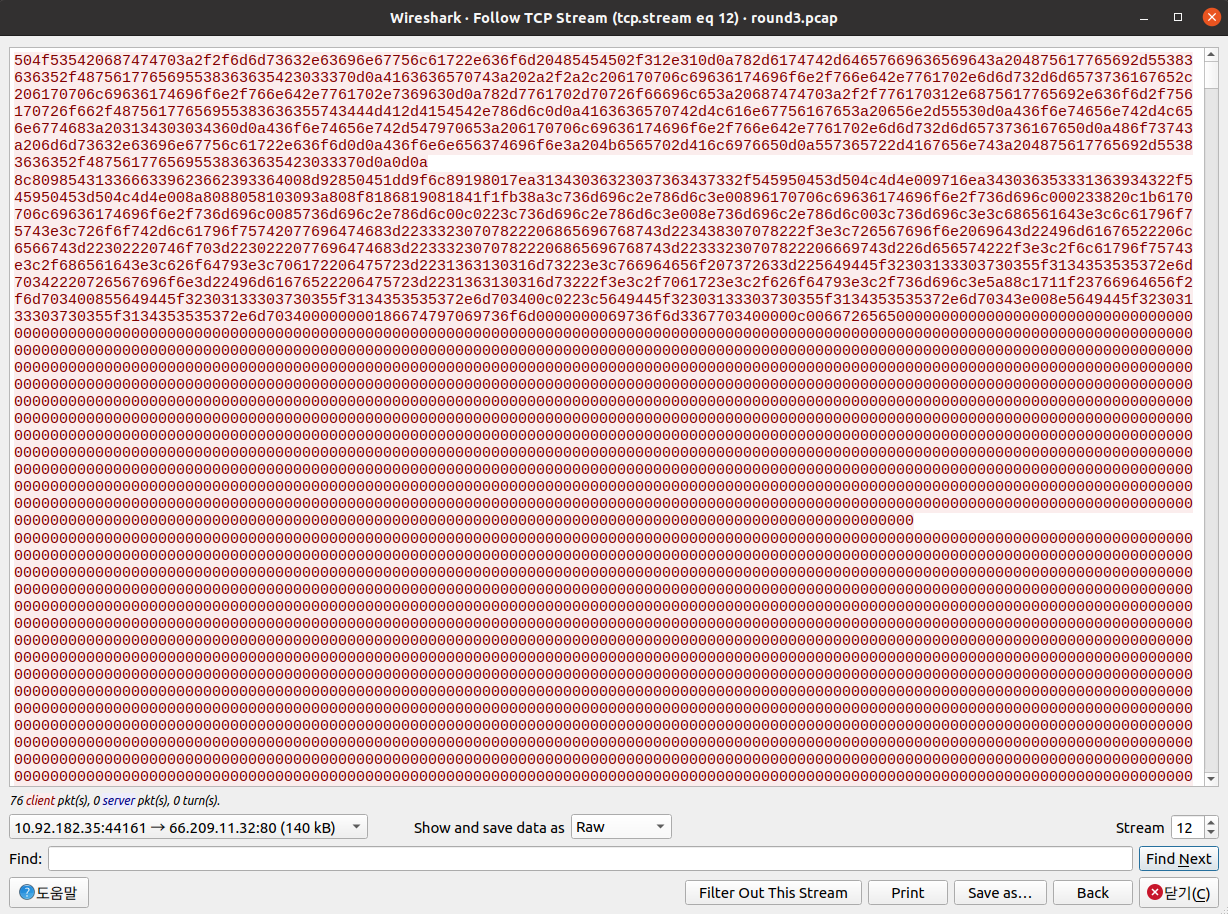

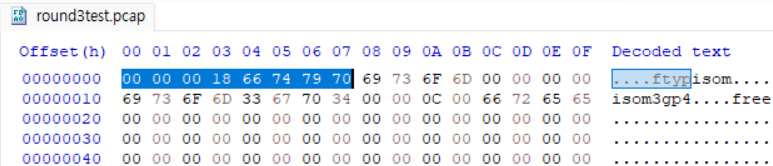

해당 파일에서 mp4 영상을 보기위해 mp4 파일 헤더 시그니처(00 00 00 18 66 74 79 70)을 찾아 불필요한 앞부분은 다 지워준다.

확장자를 .mp4로 바꾸고 저장한다.

DYSENTERY(이질)로 사망한다.

Flag: DYSENTERY